概述

本文将介绍一些关于 SSH 隧道技术的小技巧,并且给出一个网络拓扑图更好地解释在做的东西。

网络基础

假设我的网络情况是这样的一个简化 Topo:

图 1:简化网络拓扑

那么这里有几种可能的操作,分别是:

- 从 Home PC 直接 SSH Office PC

- 从 Office PC SSH 到 Home PC 同理

- 从 Home PC 直接 SSH 到 VPS

- 从 Office PC SSH 到 VPS 同理

- 从 VPS SSH 到 Home(Office) PC

在这几个场景中,最简单实现的就是:从 Home PC SSH 到 VPS,这也是我们平时最常见的一个操作。只所以我们可以轻松地实现这个原理,是因为 VPS 拥有公网 IP,我们可以直接从 Home PC 中路由到 VPS,反之,因为我们得 Home PC 没有公网 IP,所以 VPS 无法直接 SSH 到我们的 Home PC。

那么这里就会有同学有想法了,那么我们的 Home PC 能不能有公网 IP,答案肯定是可以的,从上图中可以看到,简单来说,PC 和 VPS 的差异就在于 PC 还接了一次路由器,那么如果直接将 PC 介入 ISP 网络中,是不是就可以拥有公网 IP 了。这个问题很复杂,答案是可能是,这依赖于你的 ISP 如果提供网络给你,在以前 ADSL 时代,基本上都是可以提供公网 IP 的,但是,随着光纤的普及,即使你不使用路由器,你也不是直接介入 ISP 的骨干网了,而是 ISP 的一个分线器,例如 FTTB 系列。所以,这里设想让 PC(路由器) 拥有公网 IP 的想法不具有通用性,加上即使有,ISP 可能也会限制一些端口,因此用的也不多。

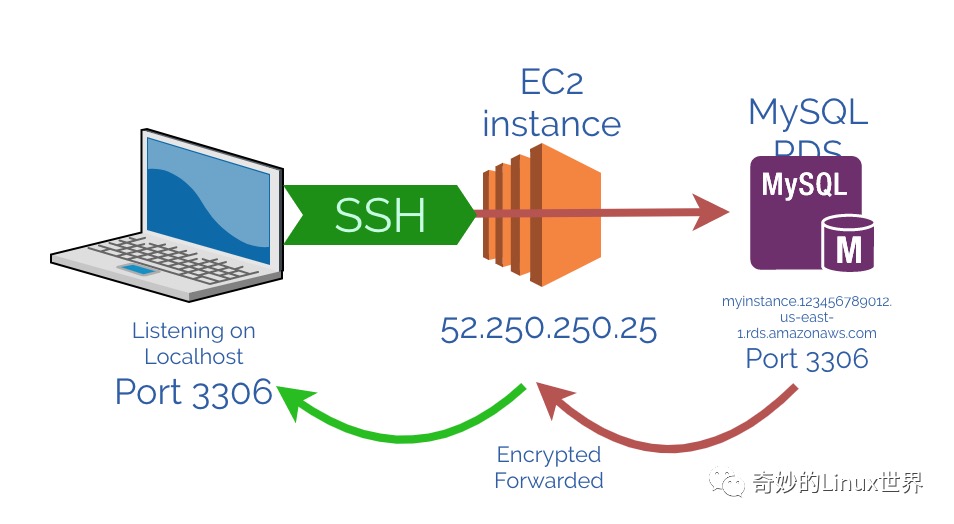

SSH 隧道

所以,终于进入到本文的主题了,既然没法直接连接到 PC,那么可不可以反过来,让 PC 自己主动来发起请求,这就是 SSH 隧道的原理了:

1 | [root@liqiang.io]# ssh -qngfNTR 9999:localhost:8888 root@192.168.29.48 |

命令行快速使用

1 | [root@liqiang.io]# cat ~/.ssh/config |

- 首先需要确保可以直接登录跳板机:

10.0.0.102; 10.0.0.87是通过10.0.0.102这个跳板机访问的;

Tips

反向隧道只监听 localhost

1 | [root@liqiang.io]# cat /etc/ssh/sshd_config |

代理 UDP

反向代理

- 本地机器:

1 | [root@liqiang.io]# yum install -y nc |

这里的意思是说监听机器上的 1162 端口发出来的数据,然后以 UDP 的形式将数据发送给 localhost:1163。

- 远程机器

1 | [root@liqiang.io]# mkfifo /tmp/fifo |

这里的意思是在机器上监听 1163 端口的 UDP 协议,然后将收到的 UDP 流量通过 TCP 链路 localhost:1162 发送出去。

-

注意要点

- 必须先在本地执行完命令之后再去远程服务器执行,不然,服务器这边会因为没有数据而导致无法正常运行;

- 在使用过程中我遇到了一个问题就是这种方式只能接收一次 UDP,第二次就无法接收成功了;

- 这是反向代理的例子,正向代理反过来即是。

参考文档

- How to make a SSH tunnel publicly accessible?

- Performing UDP tunneling through an SSH connection

- How to use ansible openstack modules with a ssh socks proxy

- SSH Tunneling Technology Guide

本文转载自:「格物致知」,原文:https://liqiang.io/post/562b8522,版权归原作者所有。欢迎投稿,投稿邮箱: editor@hi-linux.com。